标签:URL 微信 APP iOS 攻击者 Login Scheme

苹果通过iOS沙箱机制限制每个应用可以访问的资源以管理应用安全和隐私的问题。但该机制也有一定的安全问题,如果一个APP被黑,通过APP Store分发的所有应用可能都会出现问题。加上访问控制,app之间的通信变得更加困难。

但苹果也提供了其他方法来帮助app间的通信,最常见的方式就是URL Scheme。本质上讲,这是一个允许开发者在iOS设备上通过URL来启动APP的特征,可以将信息从一个APP传递到另外一个APP。比如,打开一个URL facetime://, FaceTime就会被调用。这是一种非常有效的快捷方式,但URL Scheme的设计是为了通信而不是安全。

下面介绍下如何滥用URL Scheme来破坏隐私,进行弹出广告和票据欺诈,文章以苏宁和微信为例进行了验证。

工作原理

iOS允许APP声明一个简单的URL Scheme。比如,两个完全隔离的app可以利用Sample://来进行消息传递。因此恶意app可以利用URL Scheme来入侵用户。

Apple已经在iOS 11之后版本上解决了这一问题,使用了先来先服务原则,只有使用URL Scheme安装的APP才可以启动。但该漏洞仍然可以用其他方式来利用。奇热影视

URL Schemes影响账户隐私

URL Schemes是作为APP的网关来从其他APP来接收信息。因为苹果允许不同的APP声明相同的URL scheme,因此恶意APP可以劫持特定APP的敏感数据。如果app A的登陆过程与APP B相关,那么就非常危险了。

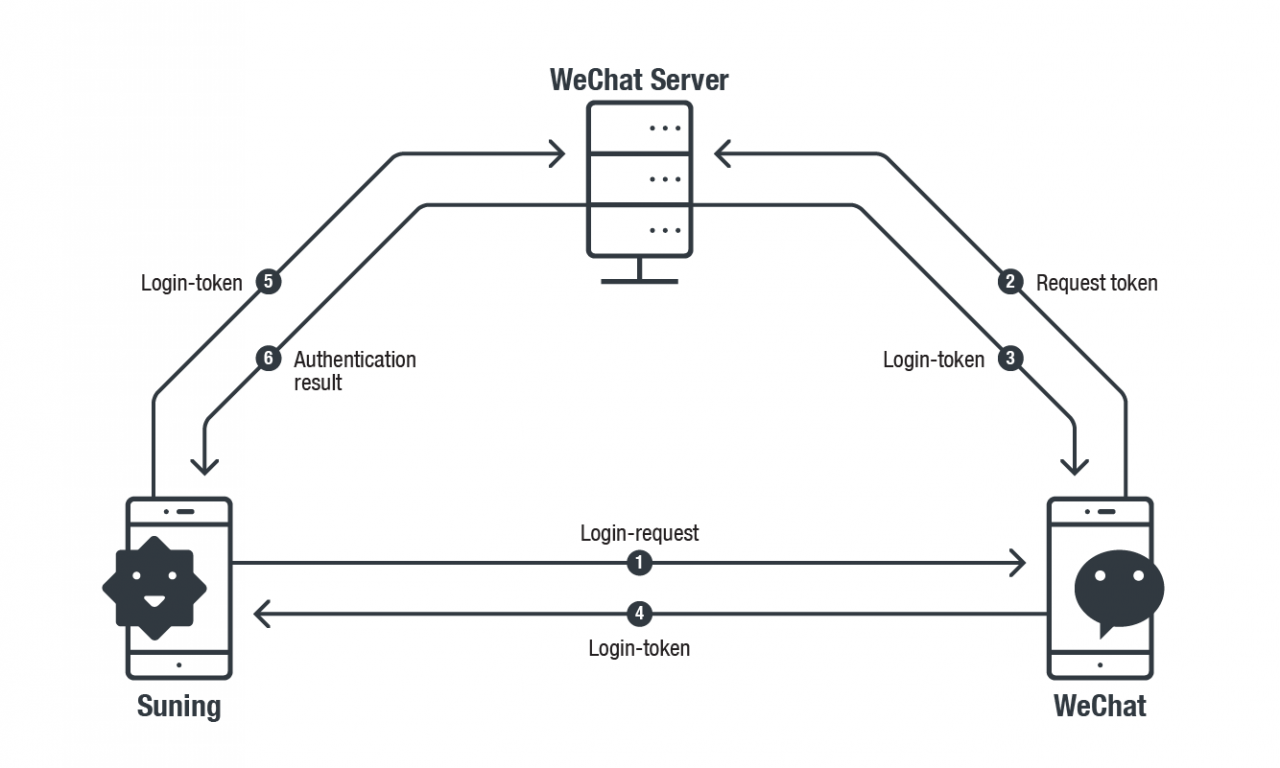

比如,苏宁易购APP允许受害者使用微信账号来登陆。正常的认证过程是苏宁APP生成一个URL Scheme查询,并发送给微信APP。当微信APP收到苏宁APP的查询后,会从微信服务器请求一个Login-Token,并发回给苏宁APP进行认证。

图1. 苏宁APP用微信账号登陆过程示意图

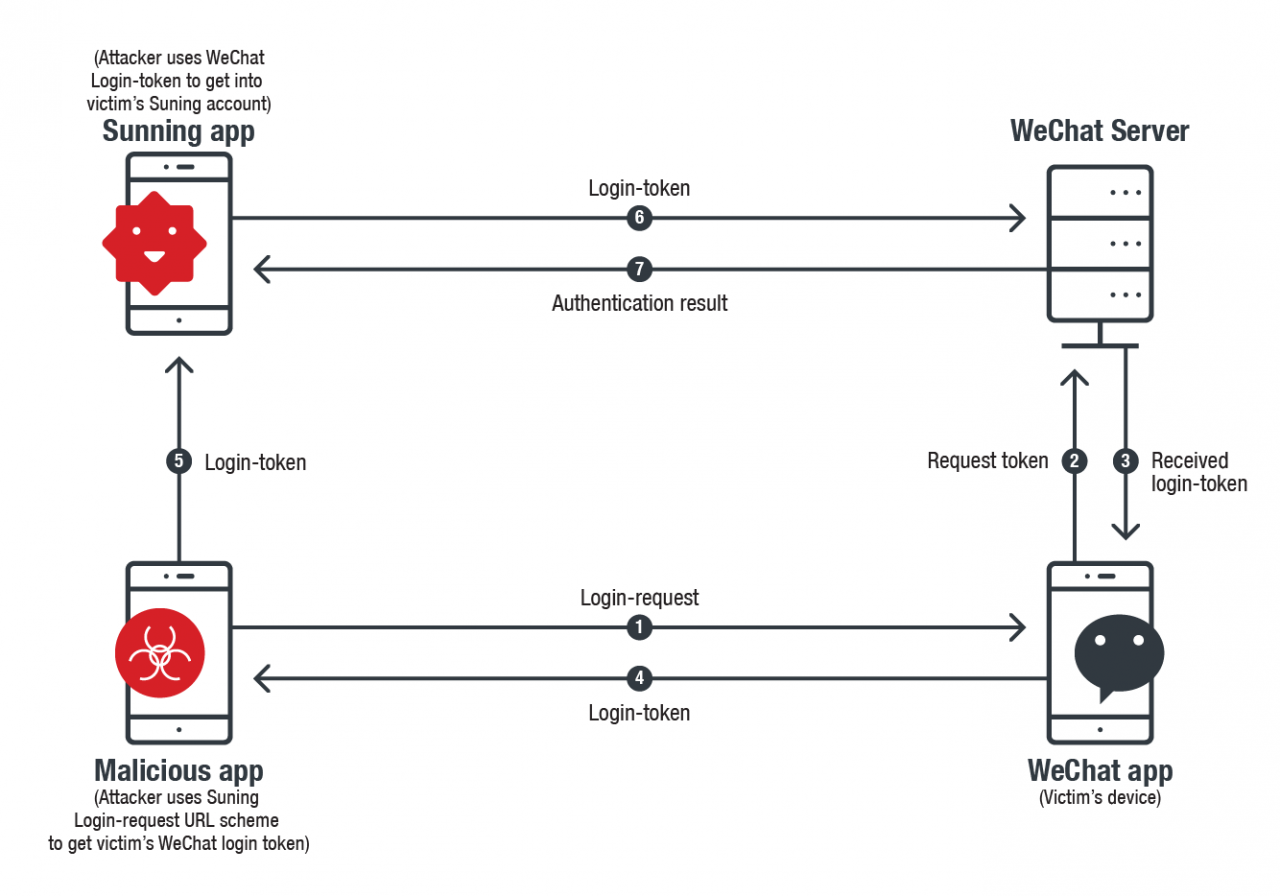

研究发现苏宁APP总是使用相同的Login-Request URL Scheme查询来请求Login-Token,但是微信并不会对登陆请求的源进行认证。因此,攻击者可以使用APP的Login-Request URL Scheme作恶意目的。

攻击者可以使用苏宁APP的Login-Request URL Scheme查询来请求受害者微信账号的Login-Token。然后可以使用该token来用微信账号来登陆苏宁APP。该过程允许攻击者收集个人信息或滥用账户的访问权限。

图2. 恶意用户用受害者微信账号登陆苏宁APP示例

图2. 恶意用户用受害者微信账号登陆苏宁APP示例

为了完成攻击,攻击者首先必须获取苏宁的Login-Request URL Scheme。要从苏宁APP获取该URL Scheme要用微信的URL Scheme创建一个完全独立的APP,微信的URL Scheme 在苏宁app的LSApplicationQueriesSchemesin Info.plist 中。有了合法的WeChat URL Scheme,就可以创建一个伪造的微信,苏宁APP就可以查询伪造的微信来请求Login-Token。

如果苏宁APP发送了该请求,伪造的APP就会获取Login-Request URL Scheme。分析发现Login-Request中包含含有常数值的常数参数的多轮查询,这样攻击者就可以重放该请求。

![]()

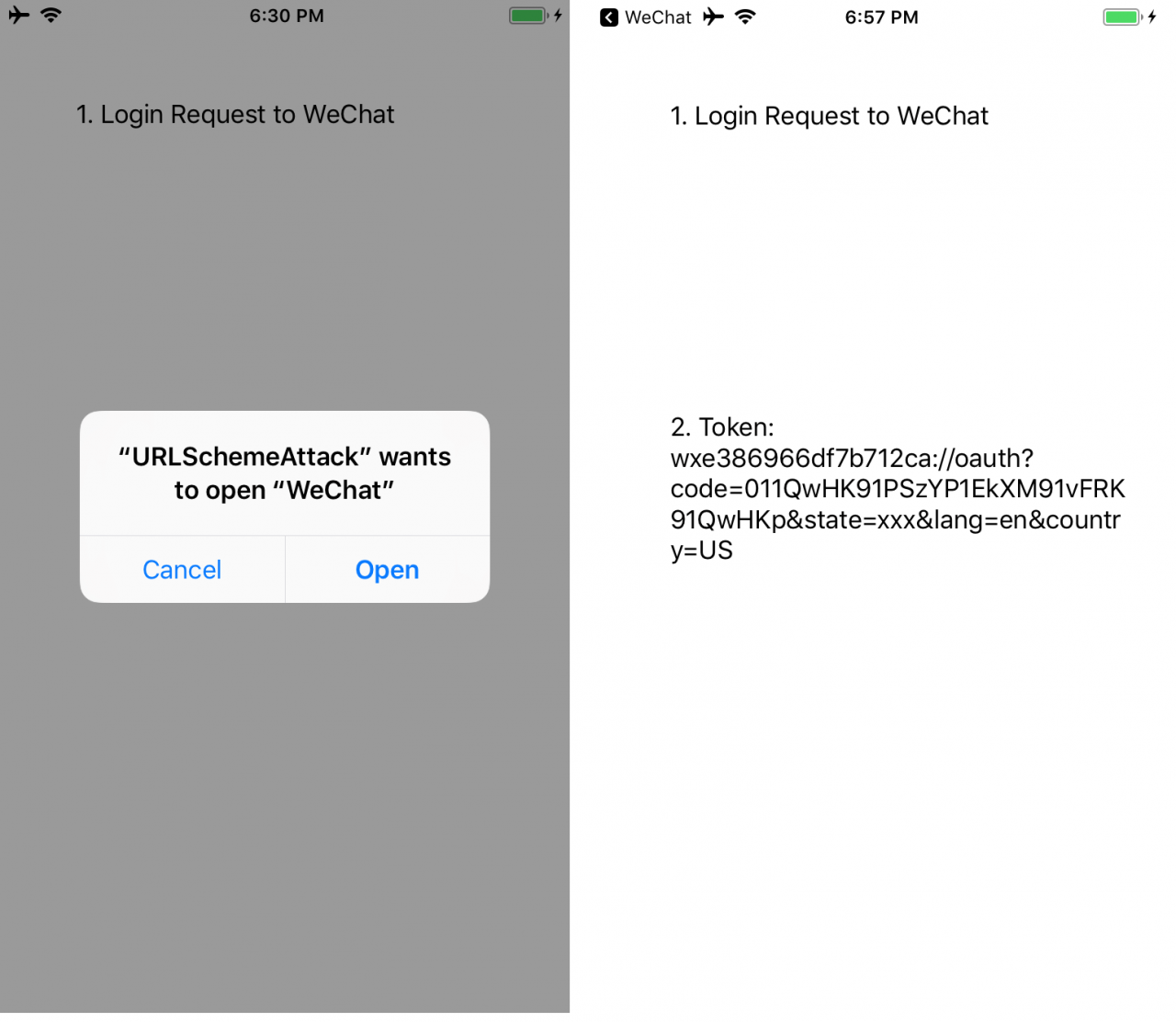

图3. 获取苏宁发往微信APP的Login-Request

![]() 图4. 获取苏宁发往微信APP的Login-Token

图4. 获取苏宁发往微信APP的Login-Token

如图3和图4所示,苏宁APP会插入一个唯一的、复杂的URL Scheme(wxe386966df7b712ca)来构造查询等待微信响应。该特定的URL在苏宁登陆时会在微信上注册。微信会认出该URL但不会认证Login-Request的源,而是直接响应到请求源的Login-Token。

但请求源可能是一个滥用苏宁APP的URL scheme的恶意APP。

图5.恶意app URLSchemeAttack窃取的Login-Token

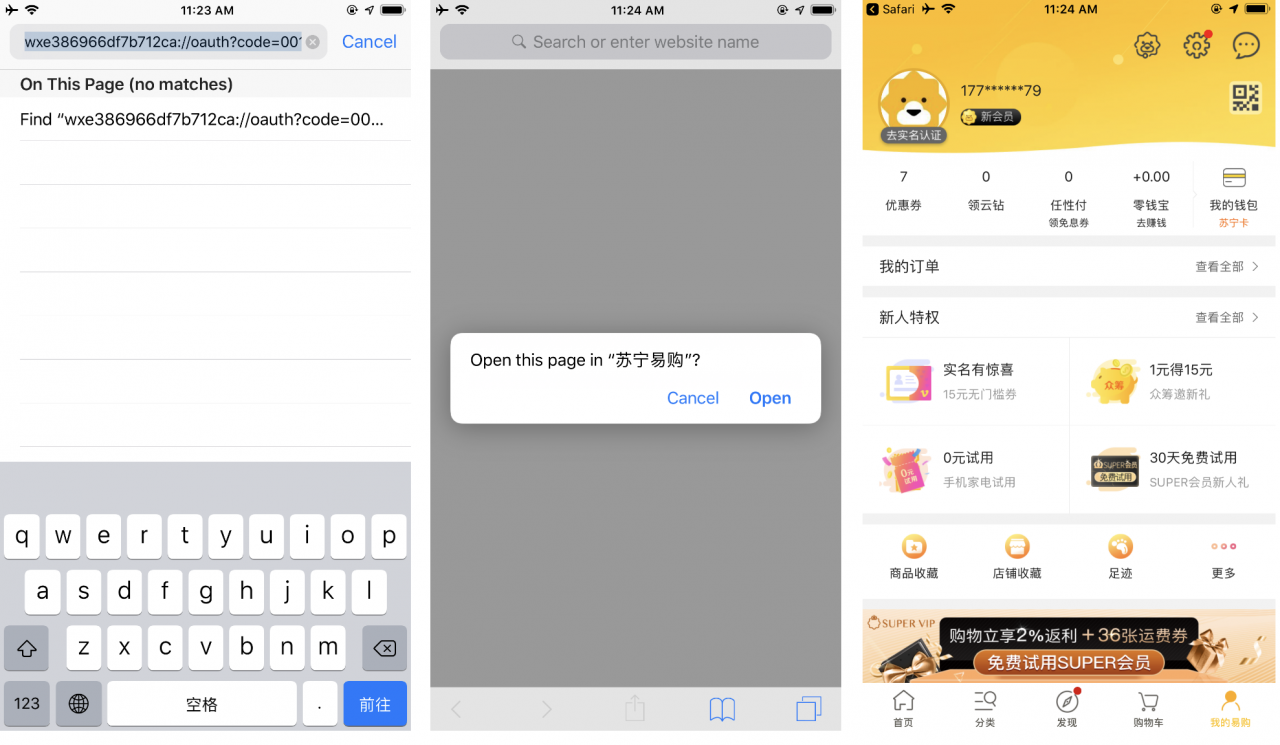

恶意攻击者可以利用该Login-Token来访问受害者的微信账号,暴露个人信息。被黑的账号也可以被用于恶意目的。

图6. 攻击者设备用窃取的Login-Token来登入微信账号

该漏洞存在于使用这种登陆方式的多个APP中,并不局限于微信和苏宁。

URL Schemes滥用账单钓鱼

伪造的URL Scheme可以用于多个攻击场景中,另一个攻击场景是账单重放钓鱼,即诱使受害者支付其他账单。在这类攻击中,使用了社会工程技术和URL Schemes的漏洞。PHP大马

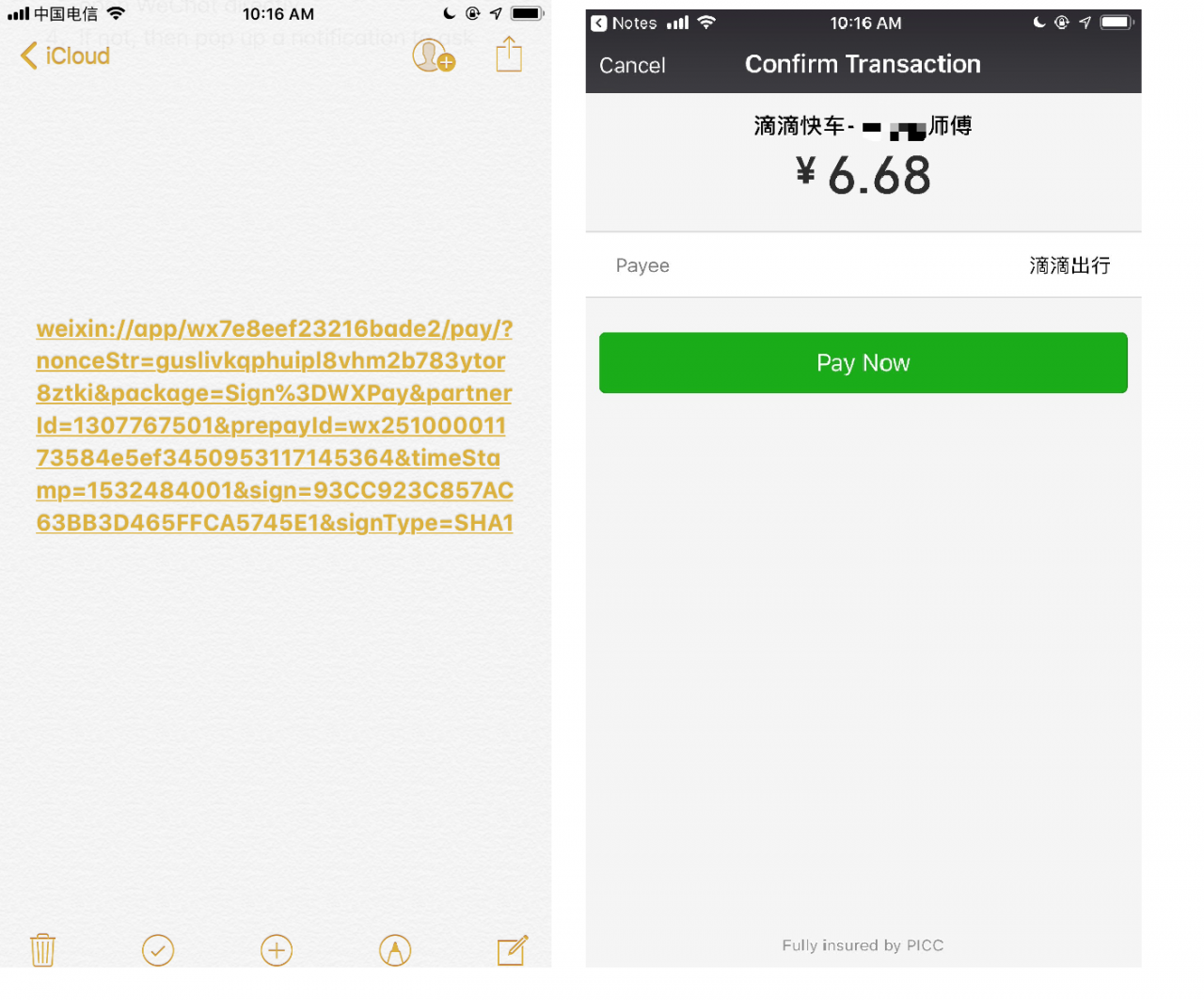

一般来说,账单重放钓鱼是通过发送到特定APP的账单请求的URL Scheme +支付特征来实现的。下面用滴滴和美团打车APP来证明该攻击的可能性。

为了重放该攻击,研究人员将微信app作为支付APP。攻击者可以使用前面提到的策略:用合法APP的URL Scheme来创建一个伪造的微信,获取来自滴滴或美团打车的URL Scheme账单请求。

有了账单URL Scheme后,攻击者可以重放到合法微信APP的账单请求,并自动调用其支付接口。因此攻击者使用了窃取的滴滴或美团打车的URL Scheme请求,受害者的合法微信APP就会接受支付请求。

图7. URL Scheme请求重放证明

一般来说用户可能并不会被欺骗,因此这个请求可能是随机弹出的。但这一特征增加了诈骗的可能性。用户可能会无意地点击支付,或认为这是一个合法的支付请求。

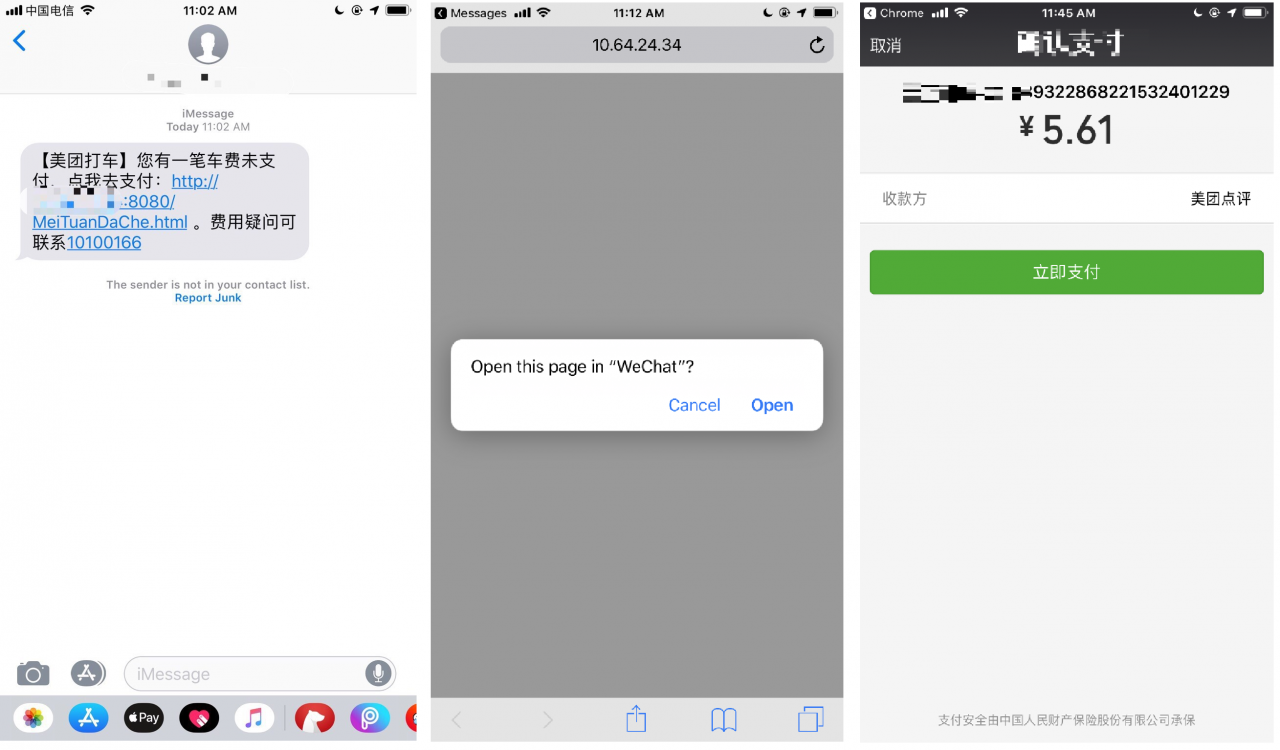

另一个攻击场景可能是使用SMS社工技巧和URL Scheme。以滴滴或美团打车为例,攻击者首先利用的还是账单这一过程。

使用滴滴或美团打车的用户经常会收到短信提醒其支付未支付的账单。攻击者可以生成相似的SMS消息给受害者,SMS中含有账单请求的URL Scheme——来自攻击者。用户点击后,链接就会将受害者重定向到微信的支付接口,要求受害者支付。这是一种操作受害者使其支付本不属于他自己的账单的有效而简单的方式。

图8. 来自SMS消息的账单重放钓鱼

微信最新版新加入了一种安全策略来预防此类账单重放攻击,即微信不接受来自手机浏览器Safari的账单请求。但仍然支持来自Chrome, Message, Gmail等APP的账单请求。

URL Scheme用于弹窗广告

URL Scheme的另一个问题是可能被用于启动应用。也就是说恶意app注册了特定的URL Scheme后,当URL Scheme调用后,恶意app就可能会被启动。研究过程中,研究人员发现大量利用该特征来向用户展示广告的APP。恶意APP会声明与主流APP相关的URL Scheme,比如wechat://, line://, fb://, fb-messenger://。

总结和安全建议

URL Scheme非常危险,研究人员不建议使用这种方式来传递敏感信息。攻击者可以利用通信过程中不进行认证源或目的地的特征。该漏洞最早发现时间是在2018年,已于2018年7月和8月通知了相关厂商。苹果也已经将URL Scheme的危险通知了开发者,并提供了安全建议:验证所有的URL参数,丢弃可能有问题的畸形的URL,限制可能对用户数据产生威胁的操作。

对开发者来说,建议使用通用链接、设置通用链接登陆接口,使用随机id来在本地接受login token,预防劫持和恶意login token重放攻击。

标签:URL,微信,APP,iOS,攻击者,Login,Scheme 来源: https://blog.csdn.net/systemino/article/details/96351643

本站声明: 1. iCode9 技术分享网(下文简称本站)提供的所有内容,仅供技术学习、探讨和分享; 2. 关于本站的所有留言、评论、转载及引用,纯属内容发起人的个人观点,与本站观点和立场无关; 3. 关于本站的所有言论和文字,纯属内容发起人的个人观点,与本站观点和立场无关; 4. 本站文章均是网友提供,不完全保证技术分享内容的完整性、准确性、时效性、风险性和版权归属;如您发现该文章侵犯了您的权益,可联系我们第一时间进行删除; 5. 本站为非盈利性的个人网站,所有内容不会用来进行牟利,也不会利用任何形式的广告来间接获益,纯粹是为了广大技术爱好者提供技术内容和技术思想的分享性交流网站。