标签:返回 登录 证书 接口 网安 管理员 edu 挖掘 越权

前言

最近edusrc上了新证书,这不得安排他一手。

确定目标

话不说信息收集一手,直接打开fofa,使用语法title="XXX大学",找到了一个系统

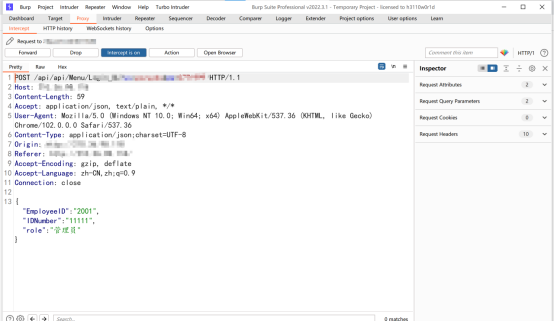

看到登录框,可能大家都会先进行弱口令的爆破,可能是我脸黑,遇到这种我就没有一次能爆破出来的,所以我比较喜欢测试未授权访问,这里我随便输了个账号密码

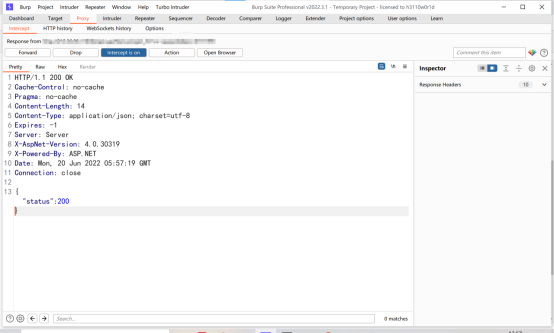

返回抓取这个接口的返回包,返回包里返回了500

这里我把它改成了两百,能进去系统,但是没有任何的数据信息

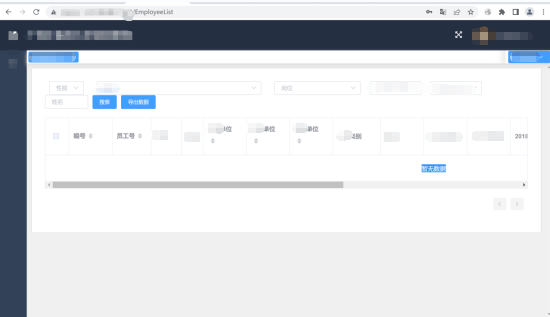

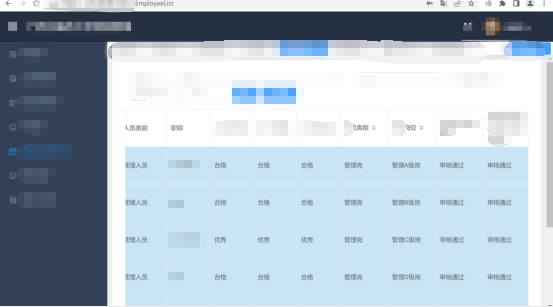

然后我直接F12查看源代码,找到了一处路由,/EmployeeManager,将他拼接在网址后面

访问

【----帮助网安学习,以下所有学习资料免费领!加vx:yj009991,备注 “博客园” 获取!】

① 网安学习成长路径思维导图

② 60+网安经典常用工具包

③ 100+SRC漏洞分析报告

④ 150+网安攻防实战技术电子书

⑤ 最权威CISSP 认证考试指南+题库

⑥ 超1800页CTF实战技巧手册

⑦ 最新网安大厂面试题合集(含答案)

⑧ APP客户端安全检测指南(安卓+IOS)

直接一手未授权访问,中危到手,原本想着提交上去手工了的,但一看证书兑换条件,得两个中危,这不是为难我胖虎吗,没办法就能继续加班,于是我利用了刚才获取到的用户名密码登录

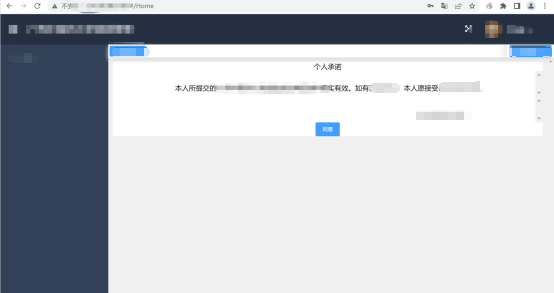

登录进去后有一个个人承诺,需要点了同意才能下一步,让后点击同意进行抓包

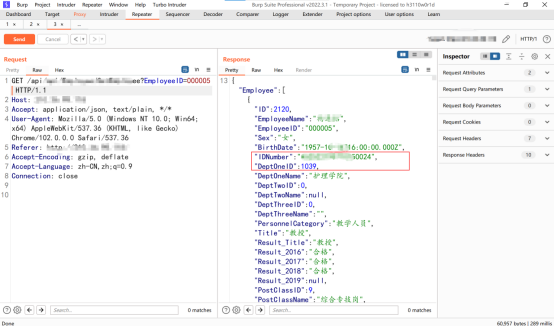

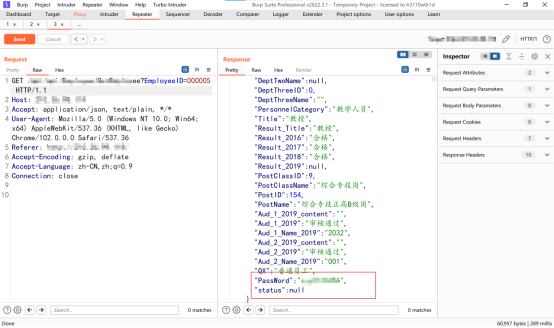

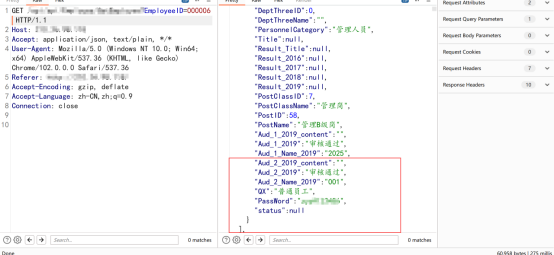

接口返回了用户的sf证和密码,接着把EmployeeID=000005 改成000006

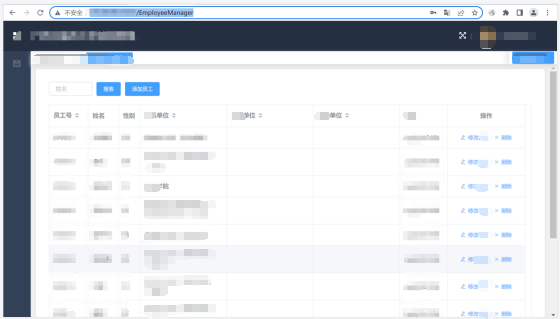

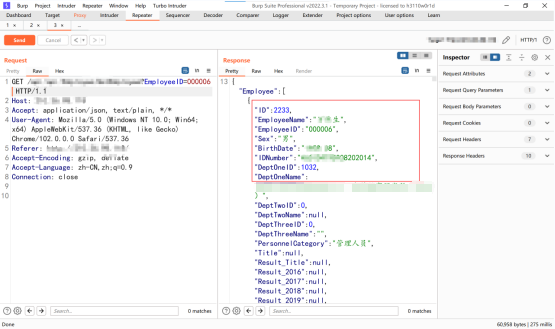

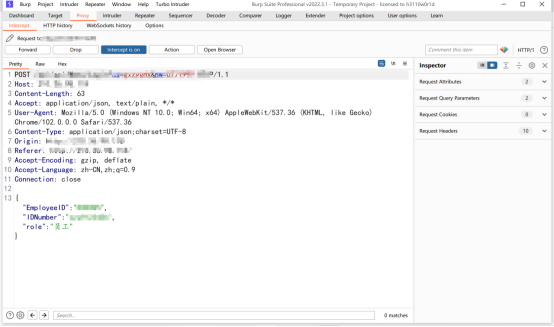

又是一个水平越权,泄露了用户敏感信息,中危有应该是稳了,然后我注意到了这个系统是区分管里员和普通用户的,就是一个前端可以选择角色类型进行登录,然后我想到能不能用普通用户的账号密码登录,然后越权到管理员的权限,在登录时进行抓包

拦截这个接口的返回包

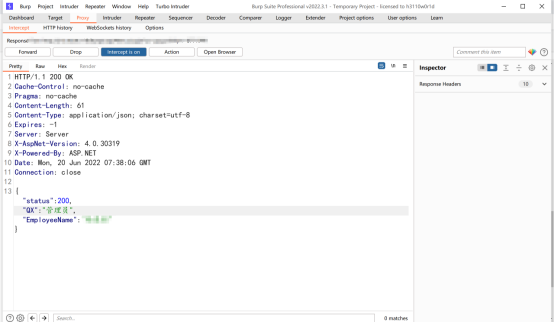

把QX改成管理员,然后放包

可以看到已经越权成了管理员的sf

结束

都是很常规的漏洞,最重要的就是细心了。

更多靶场实验练习、网安学习资料,请点击这里>>

搜索

复制

标签:返回,登录,证书,接口,网安,管理员,edu,挖掘,越权 来源: https://www.cnblogs.com/hetianlab/p/16445198.html

本站声明: 1. iCode9 技术分享网(下文简称本站)提供的所有内容,仅供技术学习、探讨和分享; 2. 关于本站的所有留言、评论、转载及引用,纯属内容发起人的个人观点,与本站观点和立场无关; 3. 关于本站的所有言论和文字,纯属内容发起人的个人观点,与本站观点和立场无关; 4. 本站文章均是网友提供,不完全保证技术分享内容的完整性、准确性、时效性、风险性和版权归属;如您发现该文章侵犯了您的权益,可联系我们第一时间进行删除; 5. 本站为非盈利性的个人网站,所有内容不会用来进行牟利,也不会利用任何形式的广告来间接获益,纯粹是为了广大技术爱好者提供技术内容和技术思想的分享性交流网站。