标签:body fofa title Python server 关于 && Tips 0.6

正文

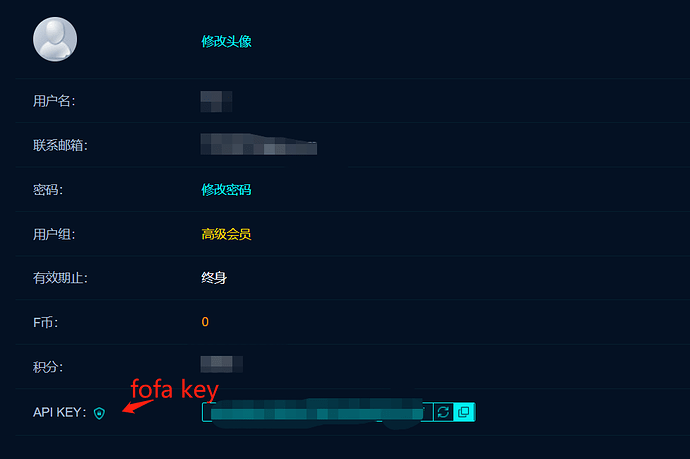

今天分享一个白嫖FOFA会员的Tips

1

977×650 24.3 KB

1

977×650 24.3 KB

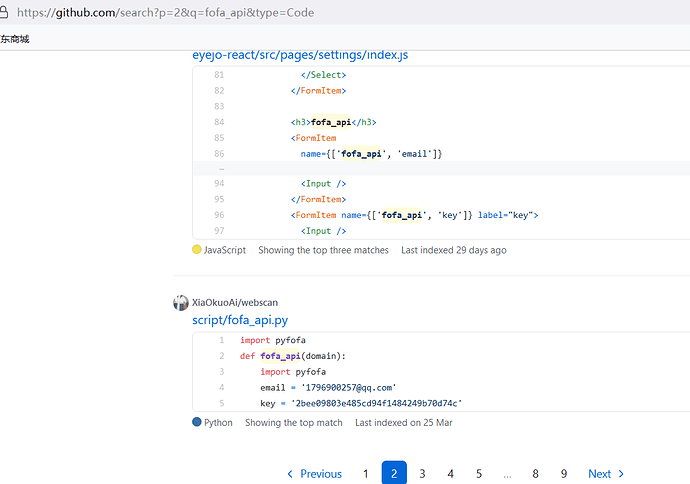

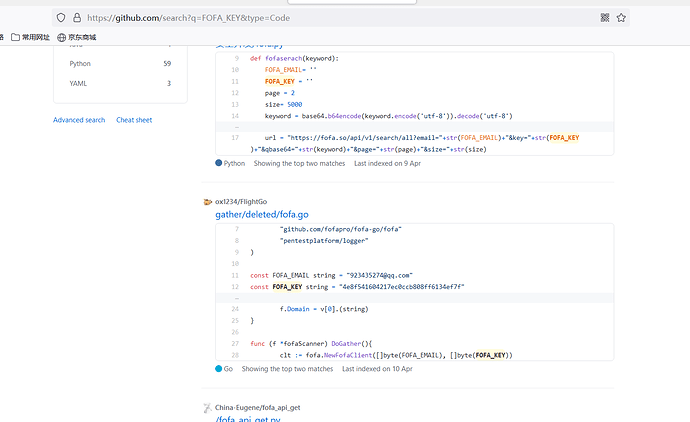

可以到GitHub上搜索fofa key的关键字fofa_api、fofa_key、fofa_email就能找到,一些开发者,忘记在程序中删除的fofa api key,上面有的key有用有的可能更新了api key

2

1092×766 32.8 KB

2

1092×766 32.8 KB

3

1494×914 49 KB

3

1494×914 49 KB

再分享一下,fofa上有趣的搜索语句,以下语句摘录自白帽汇官方公众号的活动:搜集FOFA的有趣搜索语句

Shadowsocks-Manager登录界面:

body=“indeterminate” && body=“MainController” && header=“X-Powered-By: Express”

供暖监控系统:

body="s1v13.htm"

body="admin" server="tomcat"

获取免费的代理池:

body="get all proxy from proxy pool"

body="miner start"

一些蜜罐:

(header="uc-httpd 1.0.0" && server="JBoss-5.0") || server="Apache,Tomcat,Jboss,weblogic,phpstudy,struts"

阿里云某网段Webshell:

body="webshell -> http://{ip}:{port}/?cmd=ifconfig"

未授权访问摄像头:

app="webcamXP"

疫情监控防控系统:

title="疫情" &&(title="防控"||title="监控") && country="CN"

此语法可以查询到被挂黑的站点,紧张刺激:

body="hacked by"

GitHub域名接管:

title="Site not found · GitHub Pages" && server=="cloudflare"

这是一个批量上传的webshell,使用密码“r00ts”即可登录,这些目录中还会包含大量的批量上传的木马文件,可供大家进行研究分析:

body="x.aspx" && body="asp"

各种机场登录注册:

body="UA-111801619-3"

搜索邮件配置文件:

body=“intitle:"index of" squirrelmail/”

批量上传的一句话后门,某些后门密码比较简单,并且密码都一样。这些服务器都有一定的漏洞,比如IIS上传等,并且以企业测试服务器居多,可能包含企业内部数据,并且可以成为跳板进入企业内部网络:

body="asp;.jpg"

能搜到很多html中明文显示的用户名密码的:

body="admin" && body="123456" && title="登录"

识别cobalt strike服务器,cobalt strike C/S架构的商业渗透软件,适合多人进行团队协作,可模拟APT做模拟对抗,进行内网渗透,是当前比较热门的一款C2软件,无论是红蓝对抗(HW),还是应急响应中,快速识别C2服务器是重要的工作之一:

header="HTTP/1.1 404 Not Found Content-Type: text/plain Date:"||protocol="cobaltstrike"||cert="Serial Number: 146473198"

app="Canon-网络摄像头"

密码文件:

(body="password.txt" || body="密码.txt") && title="index of"

ss机场框架:

body="SSPanel-Uim"

私服GM管理后台 一般都有默认密码,数据库弱口令,或者后门,注入:

title="GM管理后台" title="传奇后台" body="GM校验码"

xray扫描结果:

title="X-Ray Report" || body="Powered by xray"

vulscan 扫描框架:

title="vulscan"

body="选择区服" && body="充值" && body="后台"

机场【科学上网】:

body="<a href= "/staff\">STAFF</a >" && body="<a href=\"/tos\">"

各种指挥系统的登录后台:

title="指挥" && title="登录"

查看看别人家搭建的蜜罐捕获攻击情况,红色的为攻击者,黄色的为蜜罐部署位置,看看哪个国家的肉鸡多~:

body="img/mhn_logo.png" && body="world-map"

社工库:

title=="社工库" || ((title="社工库" && title="系统") ||(title=="社工库查询" ))

该后台为逆苍穹游戏私服运营管理后台,如果存在/action/api_show.php该文件 则密码为value的一句话木马后门:

body="网站管理员登陆" && port="8090"

此语句搜索源代码等文件,可以修改rar部分,搜索自己需要的内容,也可根据文件类型进行筛选:

title="Index of" && body="rar"

未授权的摄像头:

title="webcam 7"&&body="Live View"

另类查找九安监控:

port="600001" && body="login_chk_usr_pwd"

路由设备登陆界面:

title=="欢迎使用RippleOS"

该语法可直接访问到任意使用python3.6.3、3.6.8、3.7.X搭建的简易服务器,然后可以直接访问甚至下载其服务器所有展示内容(毕设Demo、内部测试Demo、源码测试、电影图片XX、相册...):

(server="SimpleHTTP/0.6 Python/3.6.3" || server="SimpleHTTP/0.6 Python/3.6.8" || server="SimpleHTTP/0.6 Python/3.7.0" || server="SimpleHTTP/0.6 Python/3.7.1" || server="SimpleHTTP/0.6 Python/3.7.2" || server="SimpleHTTP/0.6 Python/3.7.3" || server="SimpleHTTP/0.6 Python/3.7.4" || server="SimpleHTTP/0.6 Python/3.7.5" || server="SimpleHTTP/0.6 Python/3.7.6") && title="Directory listing for"

也许是用户量最大的xss系统:

body="tmp_downloadhelper_iframe" && body="mr_15"

body="直播测试"

关于情报中心的网站内容:

title="情报中心"

weblogic:

port="7001" && app="Weblogic_interface_7001"

不用翻墙的Google:

titile="Burp Suite" && body="Proxy History" 未授权burp body= "var c = Array.prototype.slice.call(arguments, 1):return function() {var d=c.slice();"

标签:body,fofa,title,Python,server,关于,&&,Tips,0.6 来源: https://blog.csdn.net/weixin_50464560/article/details/118655103

本站声明: 1. iCode9 技术分享网(下文简称本站)提供的所有内容,仅供技术学习、探讨和分享; 2. 关于本站的所有留言、评论、转载及引用,纯属内容发起人的个人观点,与本站观点和立场无关; 3. 关于本站的所有言论和文字,纯属内容发起人的个人观点,与本站观点和立场无关; 4. 本站文章均是网友提供,不完全保证技术分享内容的完整性、准确性、时效性、风险性和版权归属;如您发现该文章侵犯了您的权益,可联系我们第一时间进行删除; 5. 本站为非盈利性的个人网站,所有内容不会用来进行牟利,也不会利用任何形式的广告来间接获益,纯粹是为了广大技术爱好者提供技术内容和技术思想的分享性交流网站。